Cara Mengatasi Serangan Hajime Botnet dan Chimay-Red Exploit Di Router Mikrotik

- Beberapa waktu yang lalu saya sempat kaget karena ada beberapa router

client saya yang pakai IP Public tiba-tiba saja konfigurasi DNSnya

berubah sendiri, padahal saya sama sekali tidak mengubah-ubah

konfigurasi DNS di router tersebut.

Kejadian

ini baru saya ketahui ketika saya mendapat complain dari client yang

mengatakan bahwa koneksinya mati total, begitu dapat complain lantas

saya langsung login ke router dan langkah pertama yang biasa saya

lakukan yaitu menguji konektivitas jaringan dengan tool ping, saya coba

test ping ke google tapi hasilnya domain google.com tidak dikenali

oleh DNS, saya sempat heran karena secara link, router client saya dapat

terkoneksi ke router gateway.

Kejadian

ini baru saya ketahui ketika saya mendapat complain dari client yang

mengatakan bahwa koneksinya mati total, begitu dapat complain lantas

saya langsung login ke router dan langkah pertama yang biasa saya

lakukan yaitu menguji konektivitas jaringan dengan tool ping, saya coba

test ping ke google tapi hasilnya domain google.com tidak dikenali

oleh DNS, saya sempat heran karena secara link, router client saya dapat

terkoneksi ke router gateway.

Setelah

saya cek konfigurasi DNS, alangkah kagetnya karena DNS yang semula

memakai DNS saya sendiri tiba-tiba berubah menjadi DNS yang tidak saya

kenal, lalu saya cek log, dan hasilnya mencengangkan (lihat gambar di bawah).

Dari screenshoot diatas bisa dilihat ada log yang tertulis "dns changed by admin",

yang artinya konfigurasi DNS diubah oleh user admin, user tersebut

memang hanya saya dan rekan satu tim saja yang tahu, namun masalahnya

bukan itu, kalau diperhatikan dengan teliti, user admin tersebut login

dari alamat IP asing yaitu 42.177.206.6.

Tentu

saja alamat IP itu bukan berasal dari network saya, setelah saya lookup

ternyata alamat IP tersebut berasal dari china, artinya adalah? my

router has been hacked!

Akhirnya

case ini saya posting di group facebook mikrotik indonesia, ternyata,

saya tidak sendirian, banyak member lain disana yang juga mengalami hal yang

sama dengan saya, berdasarkan jawaban yang diberikan oleh member lain,

bahwa pada beberapa versi routeros mikrotik terdapat bug pada service

www yang digunakan untuk service webfig, yaitu service yang memungkinan kita

mengkonfigurasi router mikrotik melalui web browser.

Dari

log yang saya dapat pun memang menunjukkan bahwa orang yang meretas

router saya berhasil login melalui service web / www / webfig, akhirnya

saya browsing untuk mencari referensi mengenai case yang saya alami saat

ini.

Dan saya menemukan ini, ternyata tool hacking yang dipakai untuk mengeksploitasi router mikrotik yaitu bernama Hajime yaitu botnet yang sejak 26 Maret 2018 lalu sudah melakukan scanning besar-besaran diseluruh dunia.

Dan saya menemukan ini, ternyata tool hacking yang dipakai untuk mengeksploitasi router mikrotik yaitu bernama Hajime yaitu botnet yang sejak 26 Maret 2018 lalu sudah melakukan scanning besar-besaran diseluruh dunia.

The new Hajime variant has been scanning wide range of tcp ports since 2018-03-26. Now it scans 80, 81, 82, 8080, 8081, 8082, 8089, 8181, 8291 and 8880. We observe these scanning activities at out honeypots.@360Netlab @chudyPB— Masafumi Negishi (@MasafumiNegishi) March 27, 2018

Advertisement

So the old Hajime botnet is coming back with a new exploit which was published only about 13 days ago ( https://t.co/UEAOTF4DiZ ), it also looks for some old exploits like tr-064 but nothing exciting there. https://t.co/vyIDU7CXpn— 360 Netlab (@360Netlab) March 25, 2018

Menggunakan Chimay-Red untuk Menyerang Perangkat Mikrotik

Chimay Red merupakan sebuah bug yang terdapat pada routeros mikrotik versi 6.38.4 dan versi sebelumnya, melalui bug ini memungkinkan si attacker mengunggah payload seperti HIVE atau TinyShell ke router mikrotik sebelum menjalankan botnet hajime, dengan adanya bug ini maka memungkinkan attacker dapat mengambil alih perangkat mikrotik yang ada di jaringan kita (Sumber : Vault 7 : CIA Hacking Tools Revealed).Untuk versi routeros yang memiliki celah keamanan pada service www disebutkan yaitu routeros versi 6.38.4 kebawah, pihak mikrotik pun sudah menghimbau penggunanya untuk melakukan upgrade routeros ke versi terbaru, atau setidaknya di atas v6.38.5.

It has come to our attention that a a mass scan for open ports 80/8291(Web/Winbox) is taking place. To be safe, firewall these ports and upgrade RouterOS devices to v6.41.3 (or at least, above v6.38.5)— MikroTik (@mikrotik_com) March 27, 2018

Namun ternyata untuk routeros versi v6.41.x juga masih memiliki celah keamanan pada service www, ini terbukti karena beberapa router mikrotik di jaringan saya yang sudah menggunakan versi v6.41.x juga berhasil diretas, berikut versi routeros pada jaringan saya yang berhasil diretas diantaranya yaitu : RouterOS versi v6.35.4, v6.36.2, v6.39.1, v6.39.2, v6.41, v6.41.2, v6.41.3.

Cara Kerja Botnet Hajime

Botnet Hajime akan melakukan scan ke alamat IP (Public) target dengan cara mengirimkan paket TCP SYN melalui port 8291 (port winbox), apabila dari alamat IP tersebut mengirimkan jawaban berupa SYN ACK maka bisa dipastikan bahwa alamat IP target terpasang pada perangkat mikrotik.Selanjutnya botnet hajime akan melakukan scanning untuk mendeteksi apakah diantara port 80,81,82,8080, 8081, 8089, 8181, 8080 statusnya open (terbuka) atau tidak, jika diantara port-port tersebut ada yang terbuka, selanjutnya bot akan mendeteksi versi routeros yang digunakan, kalau versi routeros yang digunakan merupakan versi routeros yang memiliki vulnerability / celah keamanan pada service www, maka bot akan melakukan exploit.

Setelah router mikrotik berhasil diexploit dan shellcode dapat dieksekusi maka botnet hajime akan didownload oleh router dan dijalankan, kalau sudah begitu maka attacker akan leluasa keluar masuk router. Untuk lebih jelasnya silahkan lihat gambar dibawah ini.

|

| Source Image : www.bleepingcomputer.com |

Cara Mengatasi Serangan Hajime Botnet Pada Router Mikrotik

Lalu bagaimana cara mengatasi router yang sudah kadung diserang oleh botnet hajime ? Berikut beberapa langkah preventif yang bisa dilakukan untuk mengamankan router mikrotik, diantaranya yaitu :# 1. Mengubah username dan password

Apabila router kamu sudah terkena serangan botnet hajime, langkah pertama yang bisa dicoba yaitu dengan cara mengubah username dan juga password, saya sarankan untuk menghapus username admin pada router dan menggantinya dengan username lain yang tidak umum.

# 2. Upgrade routeros

Setiap versi routeros terbaru yang dirilis oleh mikrotik tentu saja bukan tanpa alasan, setiap rilis versi routeros tentu saja dibarengi dengan penambahan fitur dan juga perbaikan fitur maupun bug yang sebelumnya terjadi, apalagi dengan adanya kejadian serangan botnet hajime yang menjangkit perangkat mikrotik di berbagai negara tentu saja pihak mikrotik tidak akan tinggal diam begitu saja.

Jadi sekali lagi, upgrade routeros mikrotik kamu biar aman dan nyaman, kalau kamu masih bingung bagaimana cara upgrade routeros mikrotik, nih tutorialnya sudah saya buatkan.

Baca juga : Tutorial cara upgrade routeros mikrotik

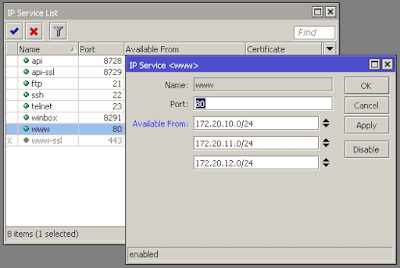

# 3. Disable service www

Agar router mikrotik kamu aman, ada baiknya kamu mematikan semua service yang tidak diperlukan, misalnya saja service www, caranya klik menu IP ~> Services, lalu disable service www port 80, dengan begitu service tersebut tidak akan bisa dieksploitasi oleh attacker, namun kekurangannya kamu juga tidak akan bisa menggunakan service tersebut.

# 4. Memasang ACL (Access Control List)

Apabila service www port 80 masih kamu perlukan untuk keperluan konfigurasi router melalui web browser, sebaiknya kamu memasang ACL atau Access Control List, dengan ACL kita bisa menentukan sebuah service pada router hanya bisa diakses dari alamat IP mana saja.

Caranya klik menu IP ~> Services, lalu double klik service www, kemudian tentukan Available From dengan alamat IP yang akan diijinkan untuk mengakses service tersebut, dengan begitu maka setiap ada request masuk ke router melalui port 80 dari alamat IP yang sudah terdaftar, maka akan diaccept oleh router, selain itu maka akan di block / drop.

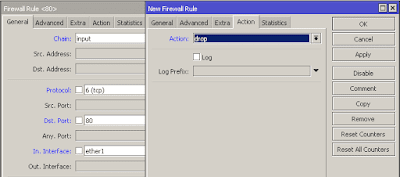

# 5. Memasang firewall filter

Cara mengamankan router mikrotik dari serangan hajime botnet yang terakhir yaitu dengan cara memasang rule filter pada firewall mikrotik, tujuannya yaitu untuk memblok semua koneksi yang masuk melalui port 80 kedalam router dari interface publik / interface WAN.

Caranya klik menu IP ~> Firewall ~> tab Filter Rules ~> klik tombol Add berwarna biru, lalu buatlah satu rule sederhana seperti contoh dibawah ini.

Kesimpulan

Demikianlah tutorial cara mengatasi serangan hajime botnet dan chimay-red exploit pada router mikrotik, setelah mempelajari ini semua saya harapkan kamu bisa memahami apa itu hajime botnet dan bagaimana langkah-langkah pencegahannya agar router menjadi lebih aman.Dalam penyusunan artikel ini, saya mengambil referensi dari berbagai sumber, jadi apabila ada penjelasan yang keliru mohon dimaafkan, sekiranya kamu bersedia memberikan kritik, saran dan masukan melalui kolom komentar, tentu saya akan sangat berterima kasih.

Akhir kata, semoga apa yang saya sampaikan ini dapat bermanfaat untuk kita semua, terima kasih.

Sumber referensi :